Chiếc AirTag này có thể sử dụng mạng lưới Find My và hoàn toàn 'vô hình' trước những công cụ cảnh báo của Apple.

Các nhà nghiên cứu bảo mật đã tạo ra một bản sao của Apple AirTag, nhằm chứng minh rằng thiết bị này và các tính năng chống theo dõi của mạng lưới Find My có thể bị hacker vượt qua.

Kể từ khi ra mắt, thiết bị bé nhỏ được Apple quảng cáo là dùng để theo dõi đồ vật đã bị những kẻ xấu sử dụng để theo dõi người khác và trộm cắp. Mặc dù Apple đã cài đặt sẵn các tính năng để hạn chế việc sử dụng theo cách đó, nhưng chúng gần như vô dụng.

Sau những lời chỉ trích về mối nguy đến từ AirTag, vào ngày 10 tháng 2, Apple cho biết họ sẽ giới thiệu một số thay đổi đối với mạng lưới Find My để giải quyết vấn đề người dùng lo sợ bị theo dõi bởi AirTag.

Tuy nhiên, nhà nghiên cứu bảo mật Fabian Braunlein của công ty Positive Security cho biết các biện pháp bảo vệ hiện tại và sắp tới mà Apple công bố vẫn còn những lỗ hổng dễ thấy, cho phép kẻ xấu dễ dàng vượt qua chúng. Braunlein tin rằng lỗ hổng mà ông tìm thấy có thể áp dụng vào thực tế.

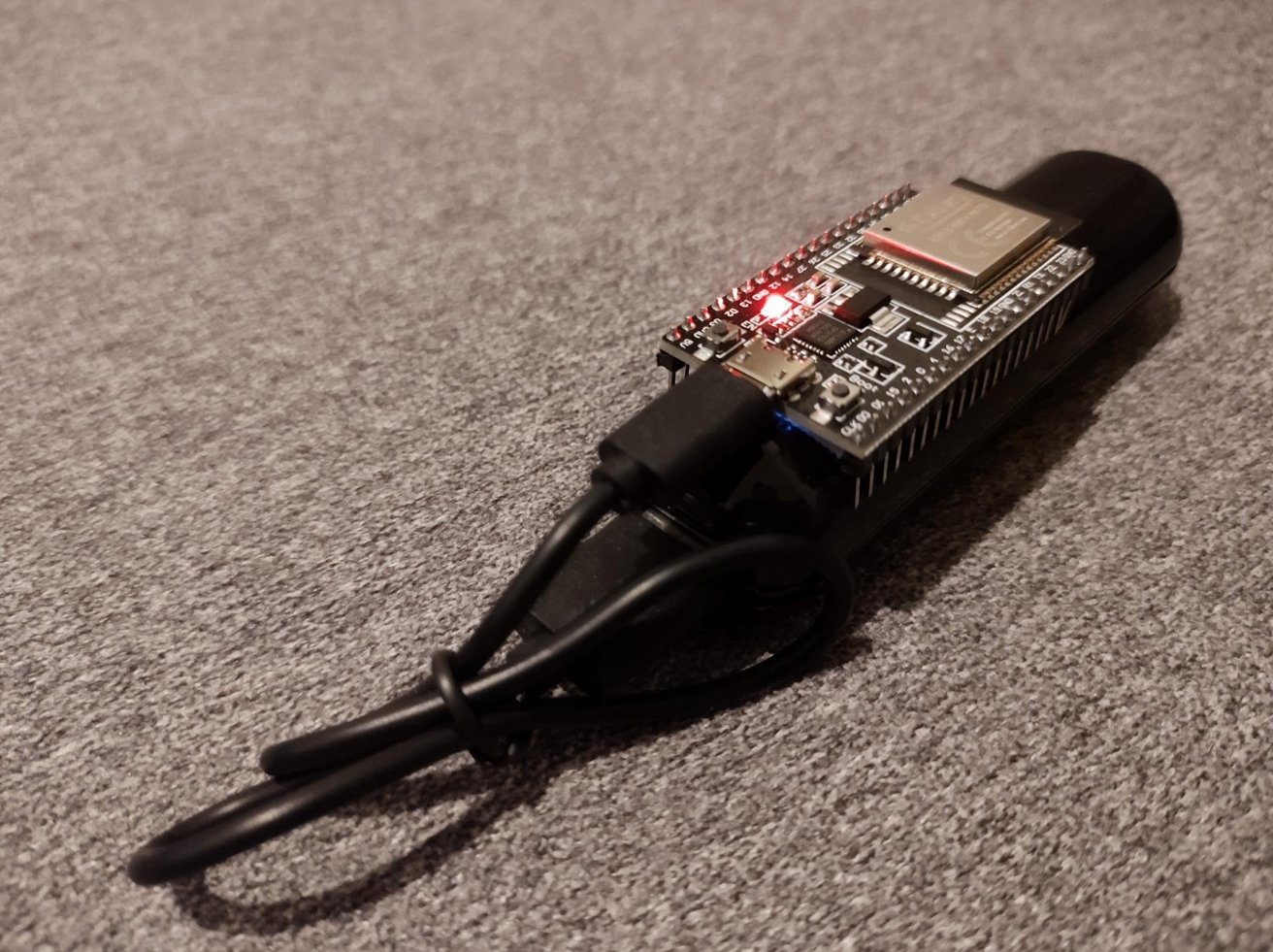

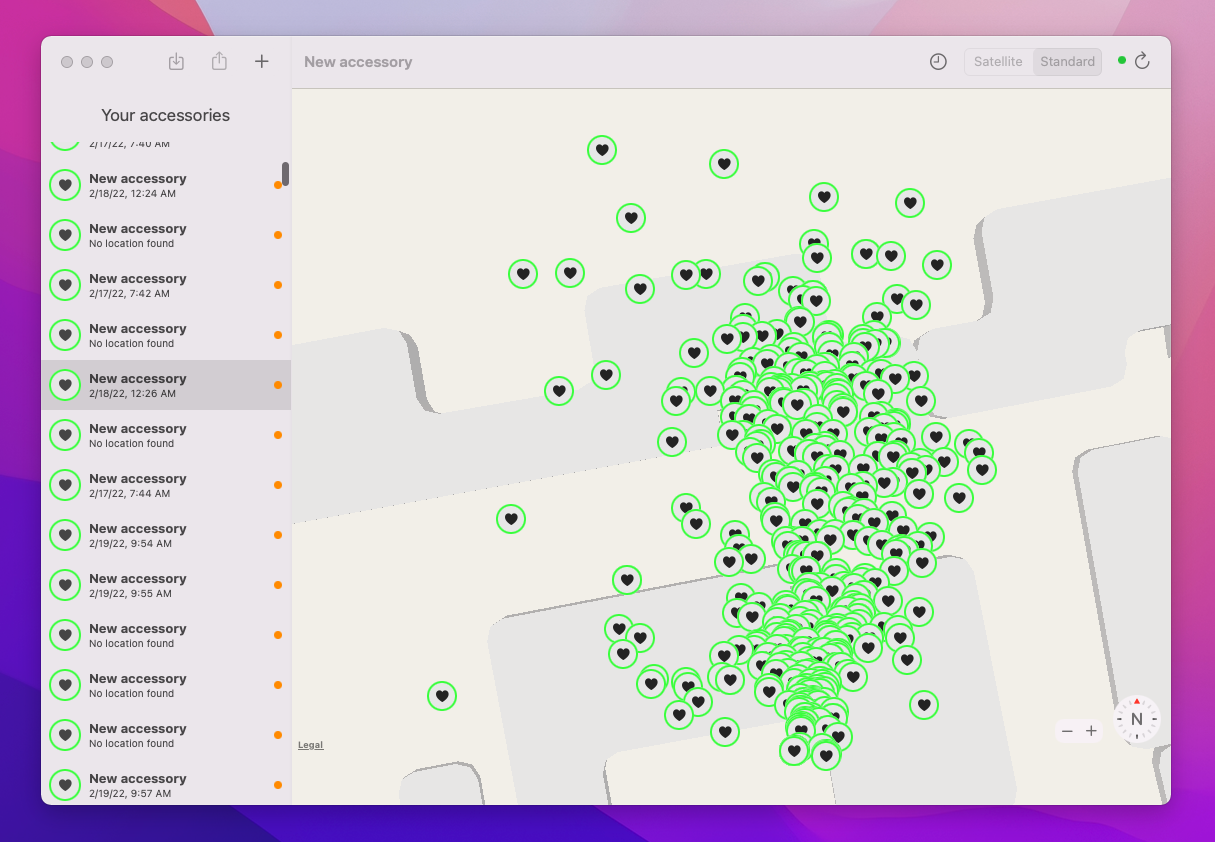

Phiên bản nguyên mẫu của clone có kích thước khá lớn

Để kiểm tra giả định, một AirTag “clone” đã được Braunlein tạo ra. Chiếc AirTag này “tàng hình” với mọi phương pháp của Apple, có thể theo dõi người dùng iPhone trong hơn 5 ngày mà không kích hoạt bất kỳ thông báo theo dõi nào. Nên nhớ, người dùng iPhone được Apple ưu ái với các biện pháp tránh theo dõi cao cấp hơn nhiều so với Android.

Nhà nghiên cứu đã đưa ra các minh chứng cho thấy nhiều yếu tố trong kế hoạch thay đổi của Apple có thể bị vượt qua, bắt đầu từ việc Apple tuyên bố rằng mọi AirTag đều có một số sê-ri duy nhất được ghép nối với Apple ID.

AirTag clone không sử dụng số sê-ri AirTag và nó không được ghép nối với ID Apple, nhưng vẫn sử dụng được mạng lưới Find My của Apple.

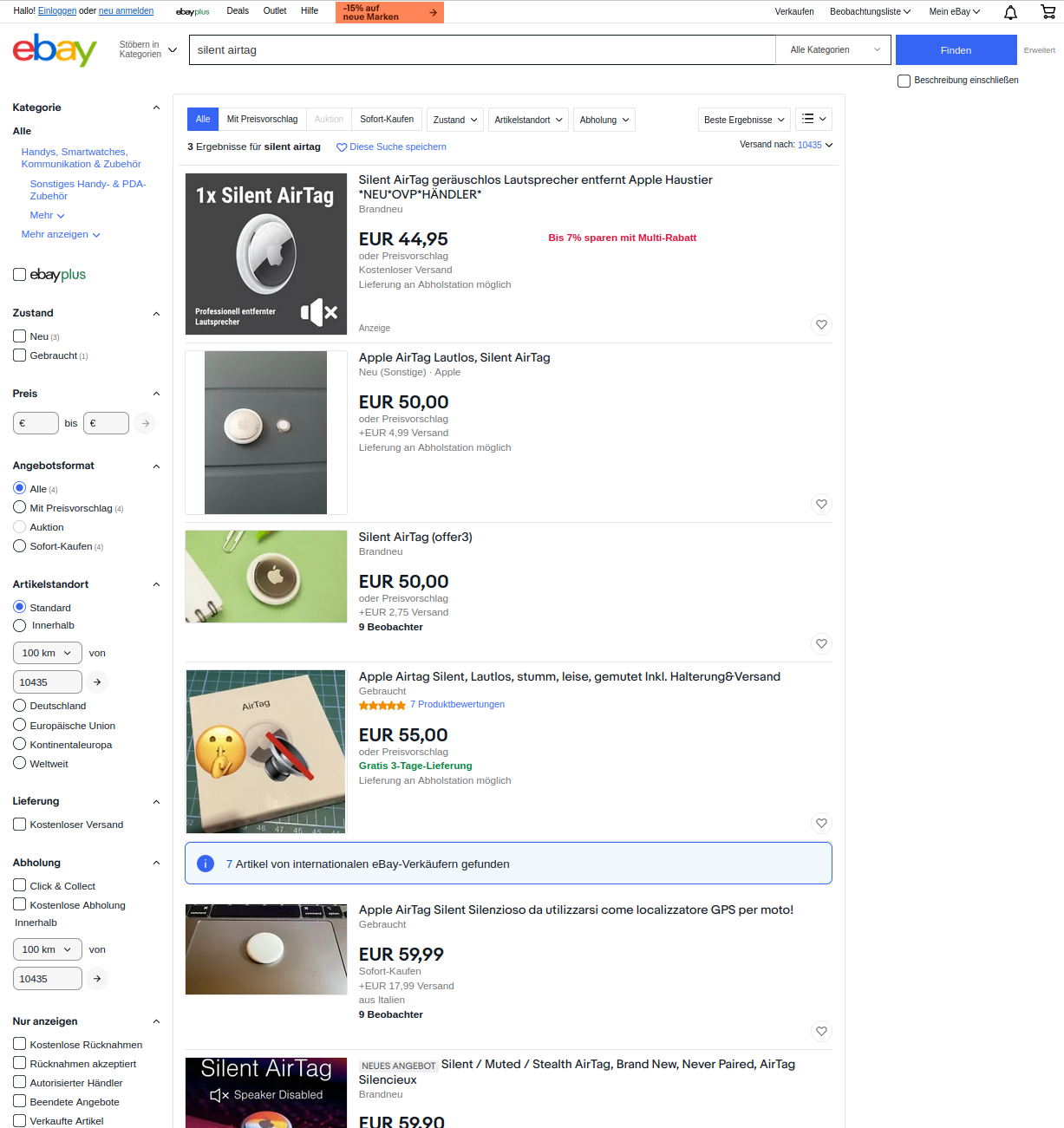

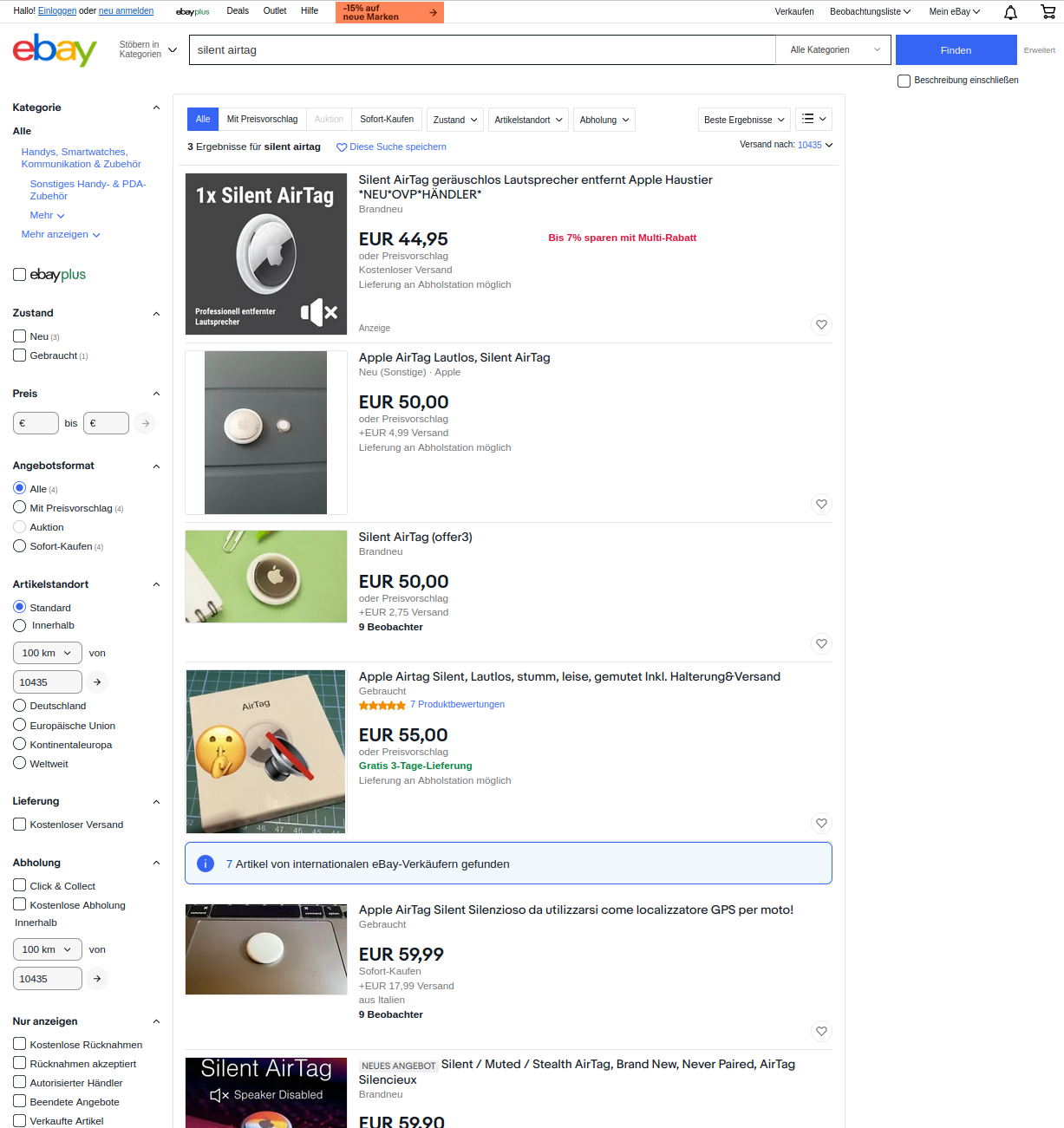

Mặc dù Apple đang giảm thời gian chờ trước khi AirTag phát ra tiếng cảnh báo nếu tách khỏi thiết bị Apple được ghép nối, từ hơn 3 ngày xuống còn từ 8 đến 24 giờ, AirTag clone đối phó bằng cách không có loa. Trên thực tế, đã có những chiếc AirTag vô hiệu hóa loa được bán trên mạng.

AirTag vô hiệu hóa loa được bán trên mạng

Về thông báo mà Apple sẽ gửi đến iPhone khi nghi ngờ người dùng bị theo dõi bởi AirTag, Braunlein cho biết rằng cách làm của Apple có một lỗ hổng lớn.

Trong khi Apple muốn AirTag không bị phát hiện bởi những người khác qua Bluetooth để tránh lộ thông tin, thì công ty cũng muốn có thể xác định một AirTag cụ thể để phân biệt giữa thẻ đi cùng với chủ sở hữu và một thẻ của người lạ chỉ đơn thuần đi ngang qua.

Lợi dụng điều này, Braunlein giải quyết bằng cách cài đặt hơn 2.000 public key (mã hóa công cộng) vào AirTag clone và cho nó phát mỗi 30 giây một key.

Đối với những thay đổi sắp tới, các mục như cảnh báo quyền riêng tư trong quá trình thiết lập và tài liệu hỗ trợ cập nhật được coi là không liên quan đến phiên bản clone. Tính năng Precision Finding bằng Ultra Wideband cũng không được đề cập, vì bộ vi điều khiển không bao gồm chip UWB, vì vậy không thể tìm thấy theo cách đó.

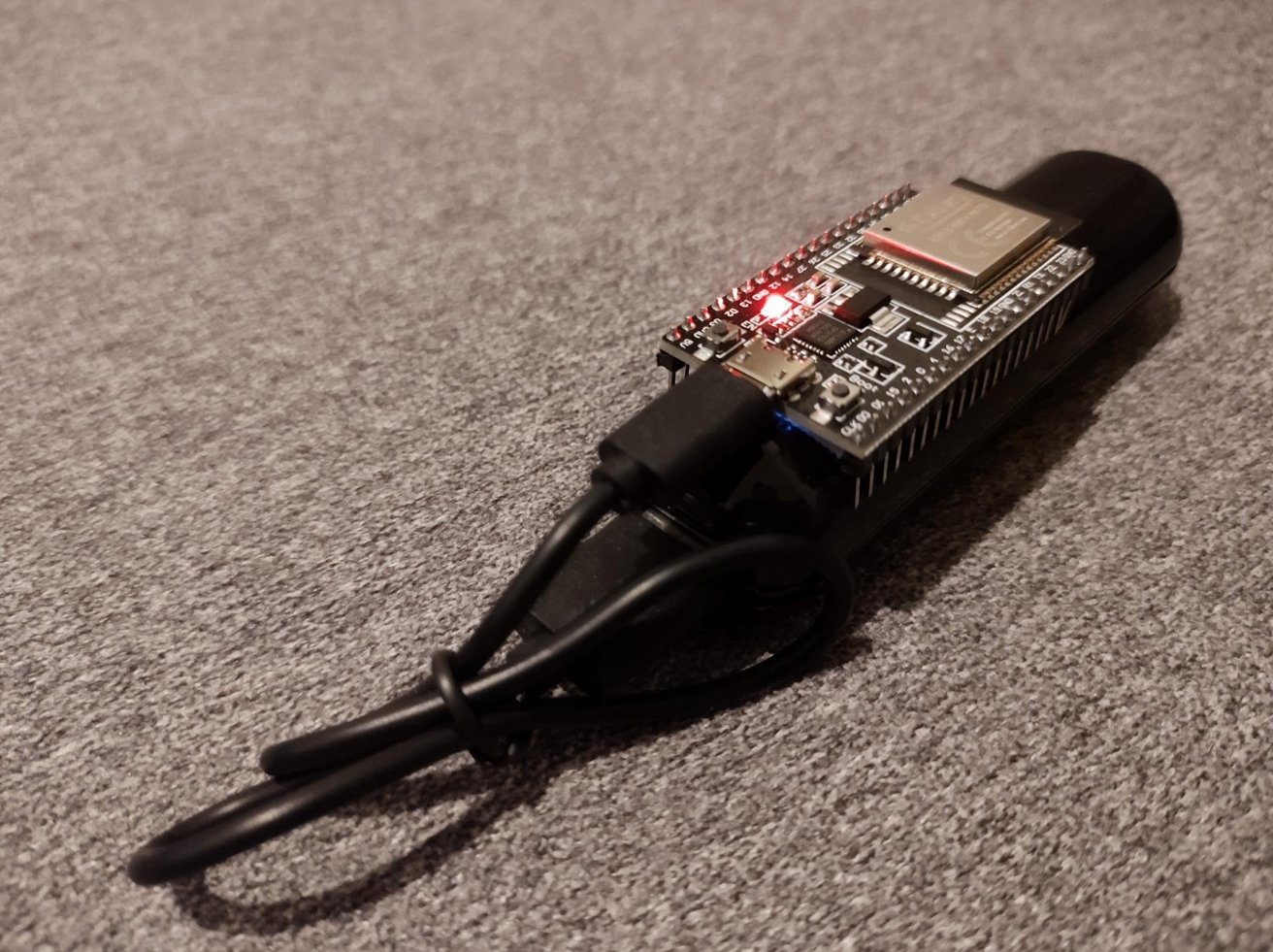

Phiên bản mà Braunlein dùng trong quá trình thử nghiệm thực tế khá nhỏ gọn, cung cấp khả năng theo dõi dựa trên mạng Find My của Apple

Để tạo nên AirTag clone, Braunlein sử dụng hệ thống trên OpenHaystack, một framework để theo dõi các thiết bị Bluetooth bằng cách sử dụng mạng Find My. Sử dụng vi điều khiển ESP32 có hỗ trợ Bluetooth, bộ sạc dự phòng và cáp, một bản sao AirTag đã được tạo ra.

AirTag clone đã sử dụng firmware ESP32 tùy chỉnh để liên tục thay đổi các public key, danh sách lặp lại khoảng 17 giờ một lần. Tuy nhiên, một thuật toán được sử dụng trên AirTag clone và ứng dụng Mac được sử dụng để theo dõi nó có thể tạo ra một "luồng key hầu như không bao giờ lặp lại". Ngay cả khi cảnh sát hoặc Apple có thể lấy được chiếc AirTag clone, việc truy cập các public key đã được phát cũng rất khó.

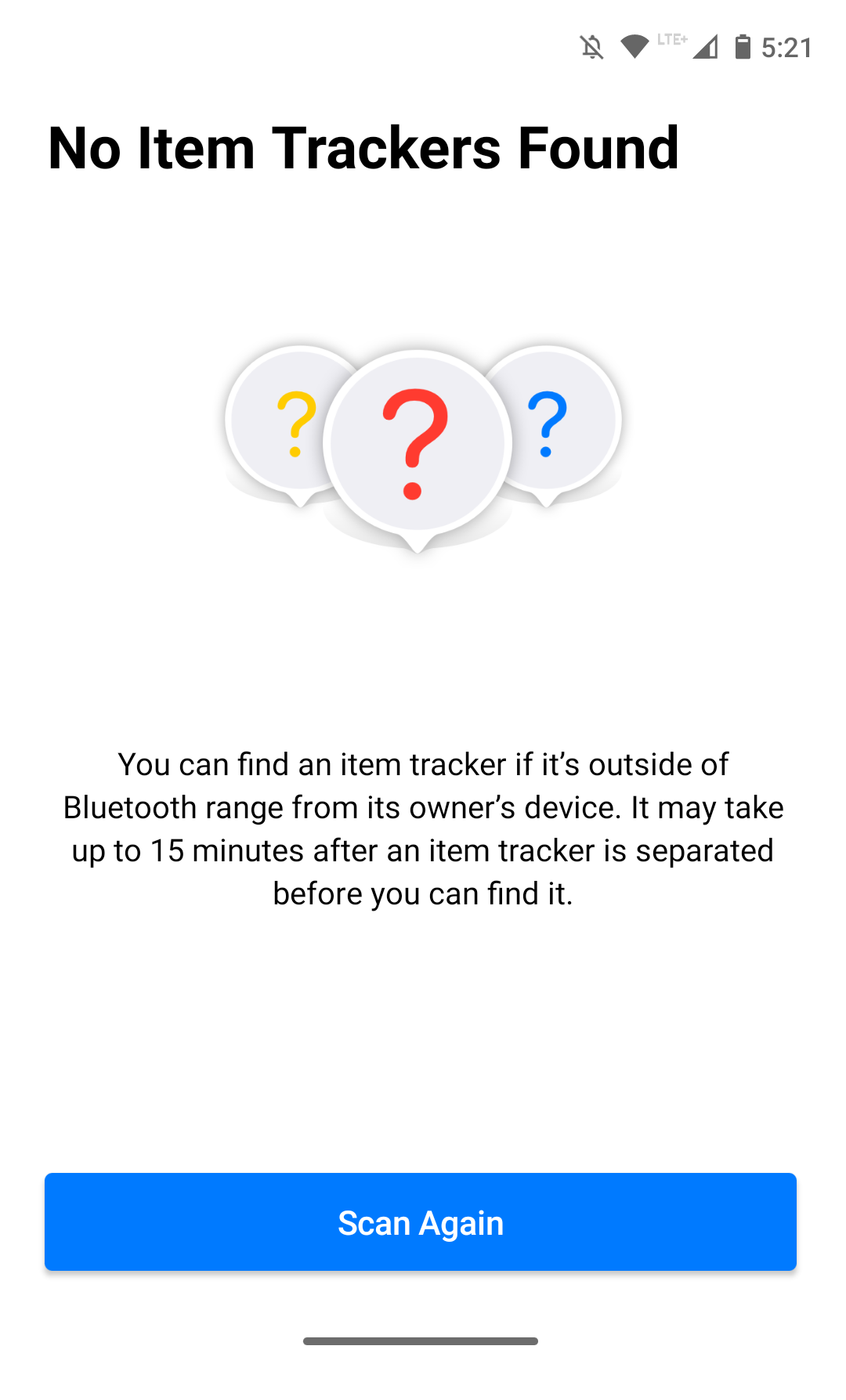

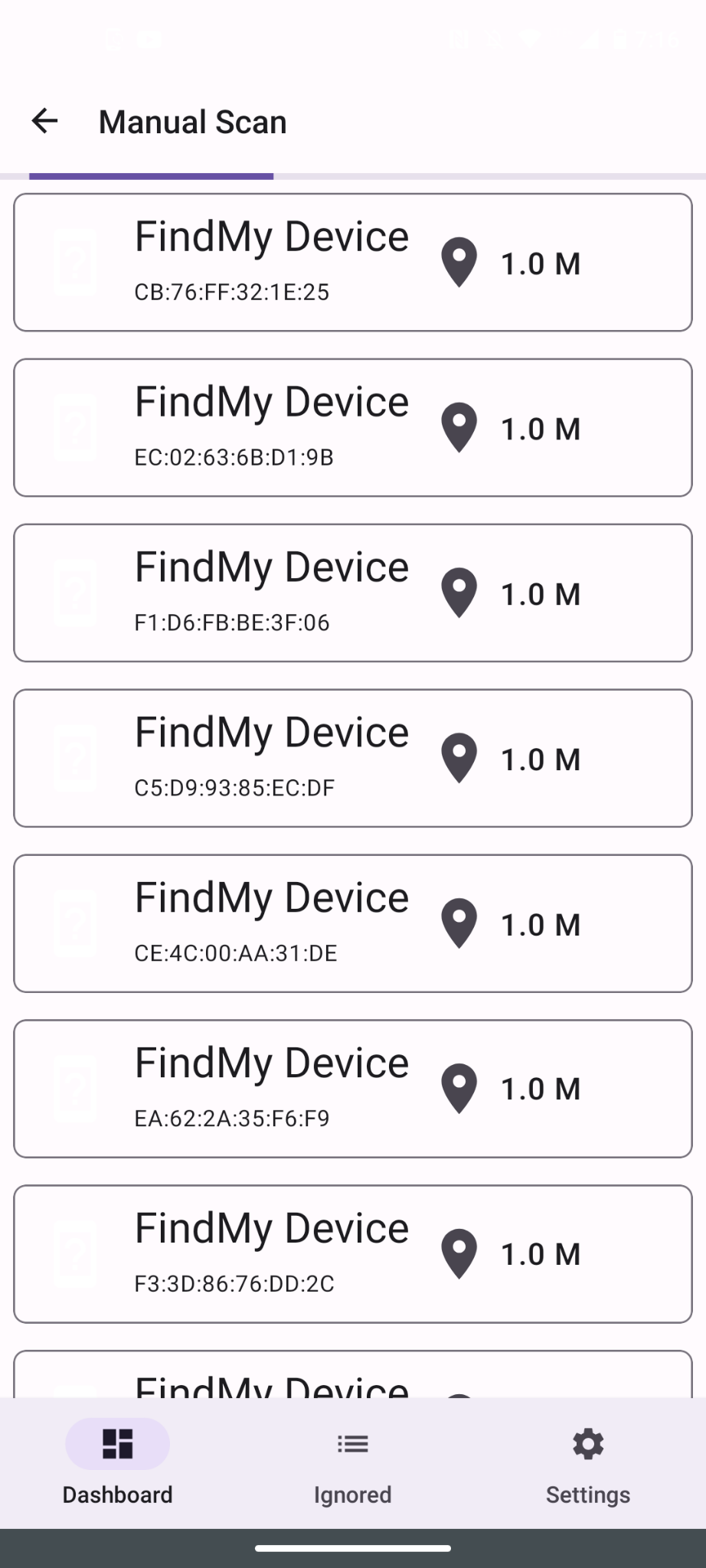

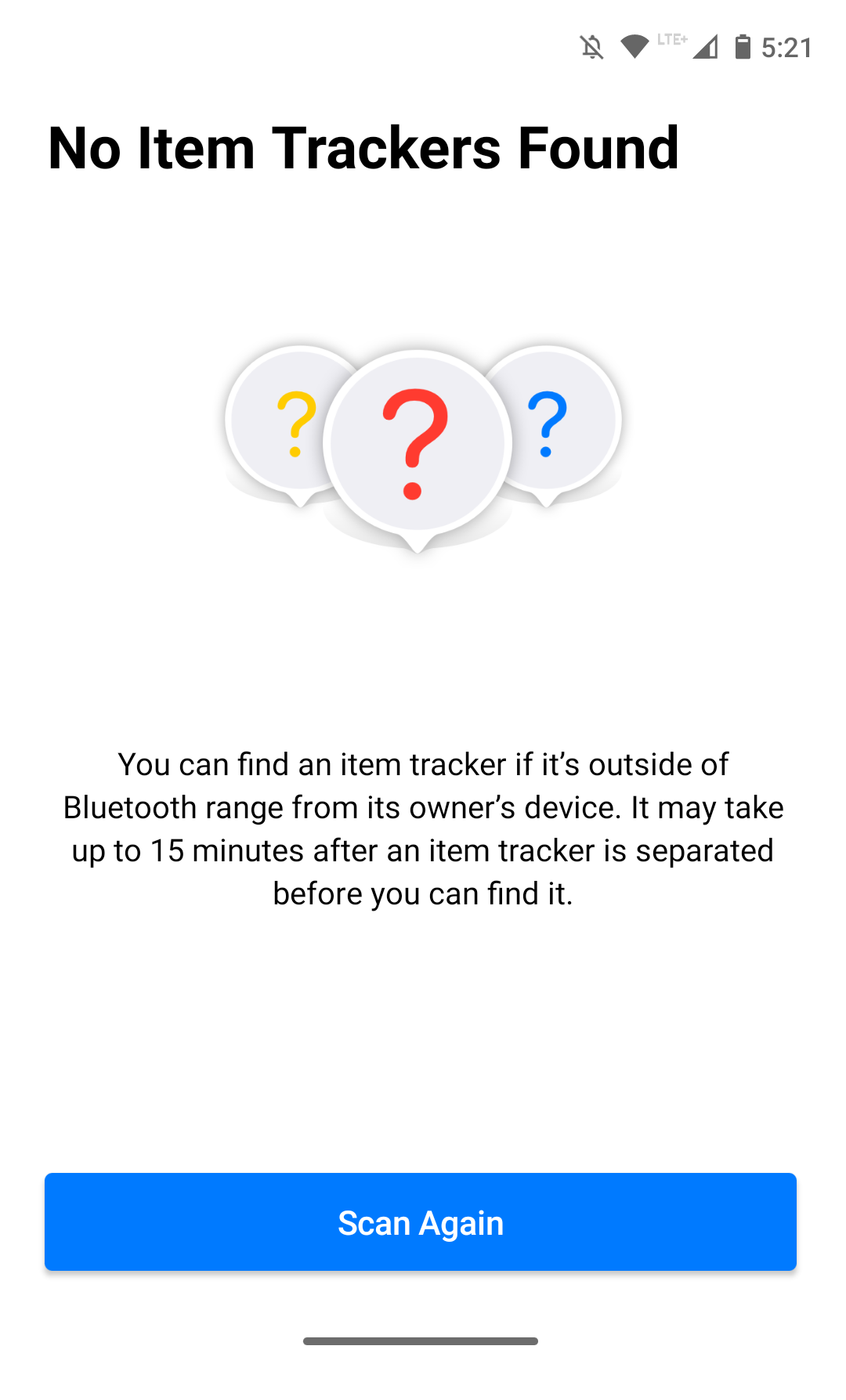

Trong quá trình thử nghiệm, ứng dụng Android Tracker Detect của Apple hoàn toàn không hiển thị thẻ AirTag clone. AirGuard, một ứng dụng Android có thể được sử dụng để quét các thiết bị Find My ở gần được tạo bởi phòng thí nghiệm TU Darmstadt, có thể phát hiện chiếc AirTag clone, nhưng nó xuất hiện dưới dạng nhiều thiết bị do public key thay đổi.

Ứng dụng Android Tracker Detect của Apple hoàn toàn không hiển thị thẻ AirTag clone

Bản sao AirTag hiển thị dưới dạng nhiều thiết bị trong AirGuard

Nhà nghiên cứu cho biết đã theo dõi thành công một người dùng iPhone trong 5 ngày (với sự đồng ý tham gia thử nghiệm của họ) mà không kích hoạt một thông báo theo dõi nào, cả những người cùng phòng sử dụng iPhone cũng không thấy thông báo.

Tổng kết quá trình thử nghiệm, Braunlein tin rằng rủi ro chính không nằm ở bản thân các AirTag mà là do sự ra đời của hệ sinh thái Find My sử dụng thiết bị của khách hàng để cung cấp dịch vụ. Braunlein cho rằng Apple nên xem xét tăng cường bảo mật cho mạng lưới này.

Ứng dụng macOS được dùng để theo dõi AirTag clone

Braunlein cho biết: "Họ cần phải tính đến các mối nguy tiềm ẩn tự chế, sử dụng giao thức Find My hoặc AirTag với phần cứng được sửa đổi. Với một pin dự phòng và ESP32 giá rẻ hơn AirTag, đây có thể là động lực để một số người tạo ra bản sao thay vì sử dụng AirTag.”

Nhà nghiên cứu kết luận: “Chúng tôi không khuyến khích lạm dụng phương pháp này, chúng tôi hy vọng rằng việc chia sẻ thử nghiệm này sẽ mang lại những thay đổi tích cực đối với bảo mật và quyền riêng tư của hệ sinh thái Find My."

Các nhà nghiên cứu bảo mật đã tạo ra một bản sao của Apple AirTag, nhằm chứng minh rằng thiết bị này và các tính năng chống theo dõi của mạng lưới Find My có thể bị hacker vượt qua.

Kể từ khi ra mắt, thiết bị bé nhỏ được Apple quảng cáo là dùng để theo dõi đồ vật đã bị những kẻ xấu sử dụng để theo dõi người khác và trộm cắp. Mặc dù Apple đã cài đặt sẵn các tính năng để hạn chế việc sử dụng theo cách đó, nhưng chúng gần như vô dụng.

Sau những lời chỉ trích về mối nguy đến từ AirTag, vào ngày 10 tháng 2, Apple cho biết họ sẽ giới thiệu một số thay đổi đối với mạng lưới Find My để giải quyết vấn đề người dùng lo sợ bị theo dõi bởi AirTag.

Tuy nhiên, nhà nghiên cứu bảo mật Fabian Braunlein của công ty Positive Security cho biết các biện pháp bảo vệ hiện tại và sắp tới mà Apple công bố vẫn còn những lỗ hổng dễ thấy, cho phép kẻ xấu dễ dàng vượt qua chúng. Braunlein tin rằng lỗ hổng mà ông tìm thấy có thể áp dụng vào thực tế.

Phiên bản nguyên mẫu của clone có kích thước khá lớn

Để kiểm tra giả định, một AirTag “clone” đã được Braunlein tạo ra. Chiếc AirTag này “tàng hình” với mọi phương pháp của Apple, có thể theo dõi người dùng iPhone trong hơn 5 ngày mà không kích hoạt bất kỳ thông báo theo dõi nào. Nên nhớ, người dùng iPhone được Apple ưu ái với các biện pháp tránh theo dõi cao cấp hơn nhiều so với Android.

Nhà nghiên cứu đã đưa ra các minh chứng cho thấy nhiều yếu tố trong kế hoạch thay đổi của Apple có thể bị vượt qua, bắt đầu từ việc Apple tuyên bố rằng mọi AirTag đều có một số sê-ri duy nhất được ghép nối với Apple ID.

AirTag clone không sử dụng số sê-ri AirTag và nó không được ghép nối với ID Apple, nhưng vẫn sử dụng được mạng lưới Find My của Apple.

Mặc dù Apple đang giảm thời gian chờ trước khi AirTag phát ra tiếng cảnh báo nếu tách khỏi thiết bị Apple được ghép nối, từ hơn 3 ngày xuống còn từ 8 đến 24 giờ, AirTag clone đối phó bằng cách không có loa. Trên thực tế, đã có những chiếc AirTag vô hiệu hóa loa được bán trên mạng.

AirTag vô hiệu hóa loa được bán trên mạng

Về thông báo mà Apple sẽ gửi đến iPhone khi nghi ngờ người dùng bị theo dõi bởi AirTag, Braunlein cho biết rằng cách làm của Apple có một lỗ hổng lớn.

Trong khi Apple muốn AirTag không bị phát hiện bởi những người khác qua Bluetooth để tránh lộ thông tin, thì công ty cũng muốn có thể xác định một AirTag cụ thể để phân biệt giữa thẻ đi cùng với chủ sở hữu và một thẻ của người lạ chỉ đơn thuần đi ngang qua.

Lợi dụng điều này, Braunlein giải quyết bằng cách cài đặt hơn 2.000 public key (mã hóa công cộng) vào AirTag clone và cho nó phát mỗi 30 giây một key.

Đối với những thay đổi sắp tới, các mục như cảnh báo quyền riêng tư trong quá trình thiết lập và tài liệu hỗ trợ cập nhật được coi là không liên quan đến phiên bản clone. Tính năng Precision Finding bằng Ultra Wideband cũng không được đề cập, vì bộ vi điều khiển không bao gồm chip UWB, vì vậy không thể tìm thấy theo cách đó.

Phiên bản mà Braunlein dùng trong quá trình thử nghiệm thực tế khá nhỏ gọn, cung cấp khả năng theo dõi dựa trên mạng Find My của Apple

Để tạo nên AirTag clone, Braunlein sử dụng hệ thống trên OpenHaystack, một framework để theo dõi các thiết bị Bluetooth bằng cách sử dụng mạng Find My. Sử dụng vi điều khiển ESP32 có hỗ trợ Bluetooth, bộ sạc dự phòng và cáp, một bản sao AirTag đã được tạo ra.

AirTag clone đã sử dụng firmware ESP32 tùy chỉnh để liên tục thay đổi các public key, danh sách lặp lại khoảng 17 giờ một lần. Tuy nhiên, một thuật toán được sử dụng trên AirTag clone và ứng dụng Mac được sử dụng để theo dõi nó có thể tạo ra một "luồng key hầu như không bao giờ lặp lại". Ngay cả khi cảnh sát hoặc Apple có thể lấy được chiếc AirTag clone, việc truy cập các public key đã được phát cũng rất khó.

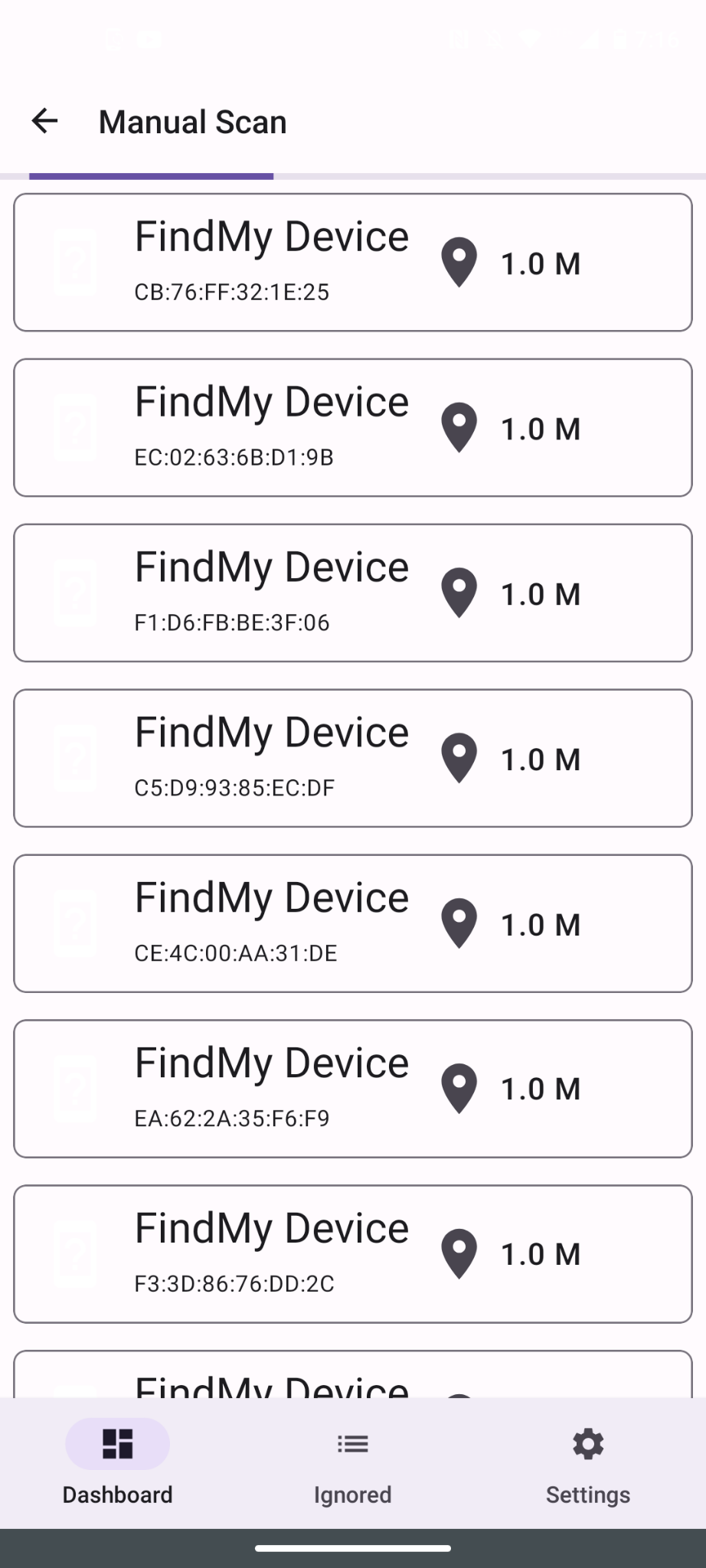

Trong quá trình thử nghiệm, ứng dụng Android Tracker Detect của Apple hoàn toàn không hiển thị thẻ AirTag clone. AirGuard, một ứng dụng Android có thể được sử dụng để quét các thiết bị Find My ở gần được tạo bởi phòng thí nghiệm TU Darmstadt, có thể phát hiện chiếc AirTag clone, nhưng nó xuất hiện dưới dạng nhiều thiết bị do public key thay đổi.

Ứng dụng Android Tracker Detect của Apple hoàn toàn không hiển thị thẻ AirTag clone

Bản sao AirTag hiển thị dưới dạng nhiều thiết bị trong AirGuard

Nhà nghiên cứu cho biết đã theo dõi thành công một người dùng iPhone trong 5 ngày (với sự đồng ý tham gia thử nghiệm của họ) mà không kích hoạt một thông báo theo dõi nào, cả những người cùng phòng sử dụng iPhone cũng không thấy thông báo.

Tổng kết quá trình thử nghiệm, Braunlein tin rằng rủi ro chính không nằm ở bản thân các AirTag mà là do sự ra đời của hệ sinh thái Find My sử dụng thiết bị của khách hàng để cung cấp dịch vụ. Braunlein cho rằng Apple nên xem xét tăng cường bảo mật cho mạng lưới này.

Ứng dụng macOS được dùng để theo dõi AirTag clone

Braunlein cho biết: "Họ cần phải tính đến các mối nguy tiềm ẩn tự chế, sử dụng giao thức Find My hoặc AirTag với phần cứng được sửa đổi. Với một pin dự phòng và ESP32 giá rẻ hơn AirTag, đây có thể là động lực để một số người tạo ra bản sao thay vì sử dụng AirTag.”

Nhà nghiên cứu kết luận: “Chúng tôi không khuyến khích lạm dụng phương pháp này, chúng tôi hy vọng rằng việc chia sẻ thử nghiệm này sẽ mang lại những thay đổi tích cực đối với bảo mật và quyền riêng tư của hệ sinh thái Find My."

Theo ICT News