Anker trong thập kỷ qua đã xây dựng được danh tiếng đáng kể khi xét về chất lượng sản phẩm, từ chỗ chỉ là một nhà sản xuất sạc điện thoại chuyển mình thành một đế chế trải khắp ngành công nghiệp điện tử - bao gồm cả lĩnh vực camera an ninh gia đình với nhãn hiệu Eufy được đánh giá cao suốt nhiều năm trời.

Cam kết của Eufy đối với quyền riêng tư của người dùng là rất ấn tượng, khi họ hứa hẹn dữ liệu của bạn sẽ luôn được lưu trữ cục bộ, “không bao giờ rời khỏi căn nhà an toàn của bạn”, rằng những đoạn phim quay được sẽ chỉ được truyền tải với tiêu chuẩn mã hóa hai chiều cấp độ quân sự, và chỉ có một điểm đến duy nhất là điện thoại của bạn.

Do đó, các chuyên gia của trang công nghệ TheVerge đã vô cùng ngạc nhiên khi biết rằng bạn có thể stream video từ camera Eufy từ cách đó hàng ngàn dặm mà không hề có lớp mã hóa nào!

Tệ hơn nữa, họ không biết được vấn đề này chỉ xảy ra với một sản phẩm duy nhất, hay cả một dòng sản phảm, và thậm chí là toàn bộ các camera đang được Eufy bán ra trên thị trường. Bởi thay vì thẳng thắn đề cập đến tình hình, công ty này vẫn khăng khăng đó là điều bất khả thi.

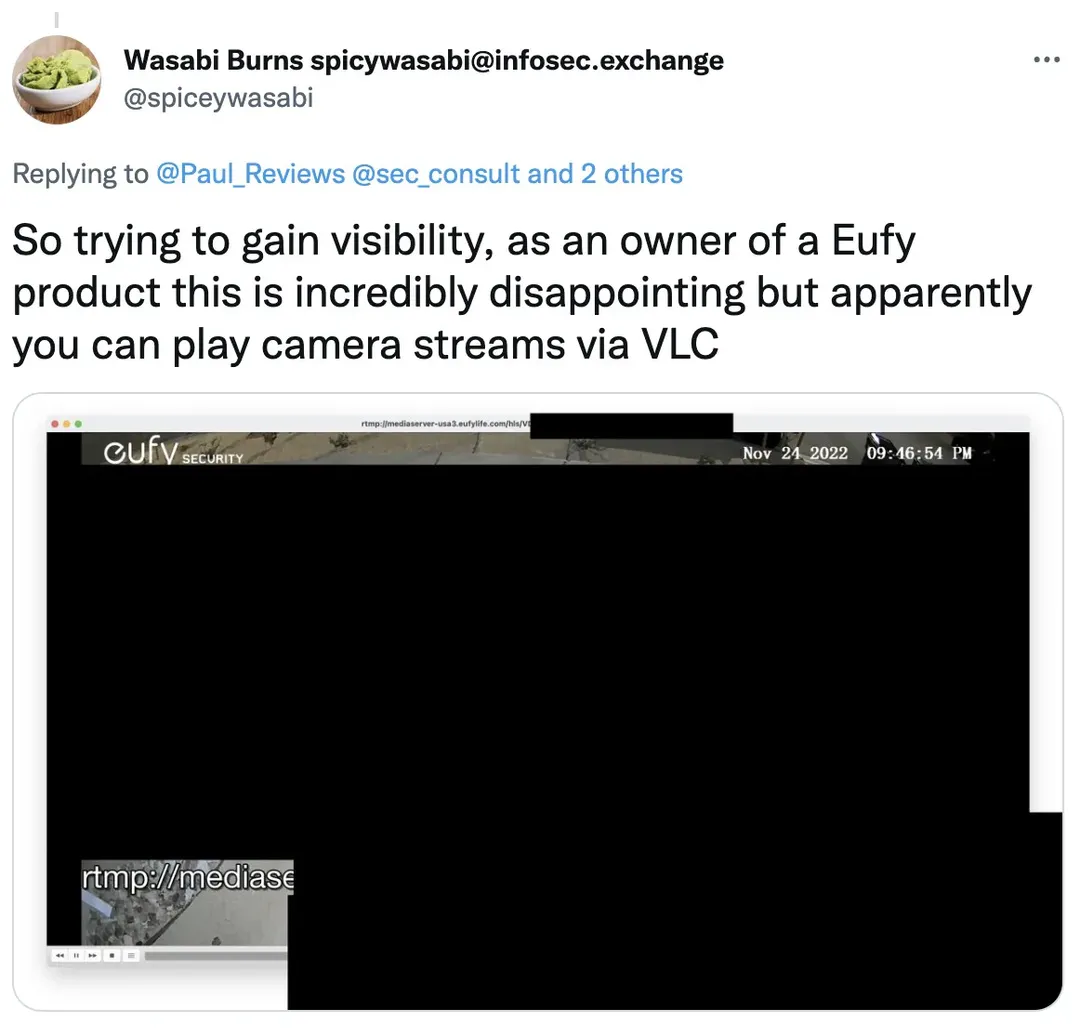

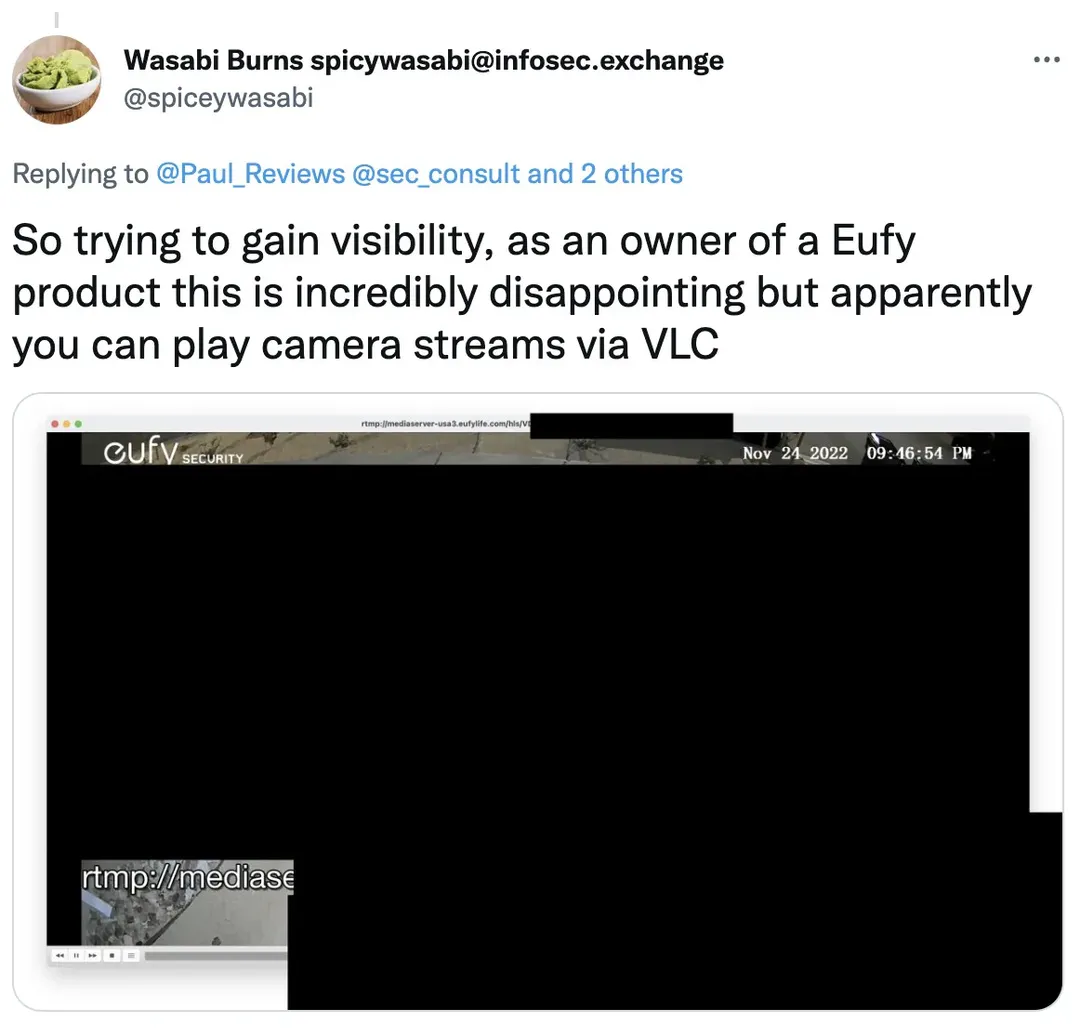

Được biết, vào ngày Lễ Tạ ơn, nhà tư vấn an ninh thông tin Paul Moore cùng một hacker có biệt danh Wasabi đã lên tiếng cáo buộc camera Eufy của Anker có thể stream video không mã hóa thông qua đám mây. Bạn chỉ cần kết nối với một địa chỉ trên các máy chủ đám mây của Eufy bằng trình đa phương tiện miễn phía VLC Media Player là được!

Khi được hỏi, Anker thẳng thừng phủ nhận vấn đề. “Tôi có thể xác nhận rằng việc stream và xem các cảnh quay trực tiếp bằng một trình phát bên thứ ba như VLC là bất khả thi” - theo Brett White, một lãnh đạo mảng PR của Anker cho biết.

Cam kết về quyền riêng tư của Eufy

Nhưng TheVerge tuyên bố đó là lời nói dối trắng trợn. Tuần qua, họ đã liên tục xem được các cảnh quay trực tiếp từ 2 trong số các camera Eufy của chính mình, thông qua VLC Media Player, từ đầu kia đất nước - minh chứng cho thấy Anker có cách nào đó để vượt mã hóa và truy cập đến các camera được cho là “an ninh” của họ từ đám mây.

Tuy nhiên, cho đến thời điểm hiện tại, vẫn có một vài tin tốt: chưa có bằng chứng nào cho thấy lỗ hổng đã bị lợi dụng, và để có được địa chỉ stream video, bạn cần đăng nhập bằng một username và password nếu không website của Eufy sẽ chặn đường truyền (và TheVerge chắc chắn không bao giờ chia sẻ kỹ thuật thực hiện điều đó một cách công khai!).

Ngoài ra, vấn đề dường như chỉ thực hiện được với các camera đang hoạt động - tức là khi camera phát hiện được một chiếc xe hay vật thể nào đó băng qua, hoặc khi người chủ nhấn một nút bấm, thì VLC mới stream được.

Nhưng điều đáng nói ở đây là cách hành xử của Anker: họ dường như chẳng hề quan tâm đến chuyện kẻ xấu có thể tìm ra địa chỉ để xem camera an ninh - bởi địa chỉ này chủ yếu bao gồm số seri của camera mã hóa thông qua thuật toán Base64, thứ mà bạn có thể dễ dàng đảo ngược chỉ bằng một ứng dụng máy tính trực tuyến đơn giản.

Địa chỉ này còn bao gồm nhãn thời gian theo kiểu Unix mà bạn có thể dễ dạng tạo ra, một token mà máy chủ của Eufy dường như không thèm xác nhận (TheVerge đã đổi token của họ thành “arbitrarypotato” và vẫn xem được bình thường), cùng với một mã hex ngẫu nhiên gồm 4 số, tương đương 65.536 khả năng, và có thể dễ dàng đoán được thông qua kỹ thuật brute force.

“Đây rõ ràng không phải là cách thiết kế camera an ninh” - kỹ sư bảo mật Jacob Thompson của Mandiant nói. Đầu tiên, số seri không thay đổi, nên kẻ gian có thể tặng hoặc bán hoặc quyên góp camera và tiếp tục âm thầm xem các cảnh quay của nó được. Tiếp theo, các công ty không giữ bí mật số seri. Một số dán chúng ngay ngoài vỏ hộp mà họ bán ở cửa hàng - Eufy nằm trong số đó.

Xét khía cạnh tích cực thì số seri của Eufy dài đến 16 ký tự và không theo thứ tự tiến lên. “Bạn sẽ không thể đoán được số ID của một camera và bắt đầu truy cập vào nó được” - theo nhà tư vấn Dillon Franke của Mandiant Red Team, người gọi đây là một “cứu cánh bất ngờ” trong vấn đề này. “Nó không tệ như việc UserID là 1000, rồi bạn cứ thể thử tiếp 1001, 1002, 1003…”

Nhưng xét khía cạnh tiêu cực thì mọi thứ có thể tệ hơn tưởng tượng. Khi nhà nghiên cứu an ninh của Georgia Tech là Omar Alrawi tìm hiểu về các tiêu chuẩn nhà thông minh kém bảo mật vào năm 2018, anh phát hiện ra một số thiết bị thay thế địa chỉ MAC của chính chúng để tăng cường bảo mật - dù rằng một địa chỉ MAC chỉ dài 12 ký tự, và bạn thường có thể tìm ra 6 ký tự đầu tiên bằng cách tìm công ty sản xuất ra thiết bị đó.

Nhưng chúng ta cũng không biết số seri có thể bị rò rỉ bằng những con đường nào khác, hay liệu Eufy có vô tình cung cấp chúng cho bất kỳ ai yêu cầu hay không. “Đôi lúc có các hàm API trả về một số thông tin ID” - Franke nói. “Số seri hiện nay đã trở thành một thứ cần được giữ bí mật tuyệt đối, và tôi không cho rằng công ty này xem đó là chuyện quan trọng”

Thompson còn tự hỏi liệu có phương pháp tấn công tiềm năng nào khác không, khi mà camera Eufy không hoàn toàn được mã hóa: “Nếu kiến trúc của camera theo kiểu đó, kẻ tấn công có thể ra lệnh cho camera bắt đầu stream vào bất kỳ lúc nào, bất kỳ ai có quyền truy cập admin cũng có khả năng truy cập hạ tầng IT và xem camera của bạn” - anh cảnh báo. Thông tin được tiết lộ này khác một trời một vực so với tuyên bố của Anker, rằng các cảnh quay được “chuyển thẳng đến điện thoại của bạn - và chỉ có bạn mới có chìa khóa mà thôi”.

Nhân tiện, có những dấu hiệu đáng quan ngại khác cho thấy khả năng bảo mật của Anker có lẽ kém hơn rất nhiều so với quảng cáo. Toàn bộ drama nói trên bắt đầu khi nhà tư vấn an ninh thông tin Moore đăng tweet cáo buộc Eufy vi phạm nhiều hứa hẹn về bảo mật khác, bao gồm upload ảnh thumbnail (có cả mặt người) lên đám mây mà không xin phép, cũng như không xóa dữ liệu riêng tư được lưu trữ tại dây. Anker sau đó thừa nhận lỗi đầu tiên, nhưng biện hộ rằng đó chỉ là hiểu lầm mà thôi.

Kỹ sư Wasabi đăng tải tweet stream video từ camera Eufy

Điều cực kỳ đáng quan ngại nếu thật, là Moore khẳng định khóa mã hóa của Eufy đối với các đoạn video của camera quay được về cơ bản chỉ là một chuỗi văn bản thuần “ZXSecurity17Cam@“. Chuỗi này từng xuất hiện trong một repo GitHub từ năm 2019!

Anker không trả lời câu hỏi “có hay không” của TheVerge về việc có phải “ZXSecurity17Cam@“ là khóa mã hóa họ dùng?

Moore cũng không chia sẻ thông tin gì thêm. Ông trao đổi rằng chưa bình luận nhiều hơn được vì đã bắt đầu thủ tục pháp lý nhắm vào Anker.

Rõ ràng, với việc Anker bị phát giác là một kẻ dối trá trắng trợn, thật khó để tin tưởng bất kỳ điều gì công ty này lên tiếng từ nay về sau - nhưng với những khách hàng đang dùng camera an ninh Eufy của hãng, điều quan trọng là bạn phải biết những camera nào hoạt động theo cách giống và khác với trường hợp nêu trên, liệu sẽ có sự thay đổi nào không, và nếu có thì khi nào hãng mới cập nhật thay đổi. Trước đây, hãng Wyze - cũng là một công ty chuyên về camera an ninh - từng dính phốt mập mờ tương tự, và họ đã câm nín mặc kệ khách hàng trong suốt 3 năm trời! Hi vọng Anker không đi vào vết xe đổ này.

Một số khách hàng của Anker có lẽ không chấp nhận chờ đợi, hoặc mất sạch niềm tin vào hãng. “Nếu tôi đọc được tin này và có camera của họ trong nhà, tôi sẽ ngay lập tức tắt nó và ném nó đi, bởi tôi không biết ai có thể xem nó và ai không thể” - Alrawi nói.

Wasabi, kỹ sư bảo mật tham gia bóc phốt Eufy, cho biết đã tháo sạch camera Eufy trong nhà! “Tôi mua chúng vì tôi tin vào khả năng bảo mật của chúng” - anh nói.

Nếu đang sử dụng các camera Eufy trong danh sách tại đây, bạn tốt nhất nên chuyển chúng sang chế độ sử dụng HomeKit Secure Video của Apple để đảm bảo an toàn!

Cam kết của Eufy đối với quyền riêng tư của người dùng là rất ấn tượng, khi họ hứa hẹn dữ liệu của bạn sẽ luôn được lưu trữ cục bộ, “không bao giờ rời khỏi căn nhà an toàn của bạn”, rằng những đoạn phim quay được sẽ chỉ được truyền tải với tiêu chuẩn mã hóa hai chiều cấp độ quân sự, và chỉ có một điểm đến duy nhất là điện thoại của bạn.

Do đó, các chuyên gia của trang công nghệ TheVerge đã vô cùng ngạc nhiên khi biết rằng bạn có thể stream video từ camera Eufy từ cách đó hàng ngàn dặm mà không hề có lớp mã hóa nào!

Tệ hơn nữa, họ không biết được vấn đề này chỉ xảy ra với một sản phẩm duy nhất, hay cả một dòng sản phảm, và thậm chí là toàn bộ các camera đang được Eufy bán ra trên thị trường. Bởi thay vì thẳng thắn đề cập đến tình hình, công ty này vẫn khăng khăng đó là điều bất khả thi.

Được biết, vào ngày Lễ Tạ ơn, nhà tư vấn an ninh thông tin Paul Moore cùng một hacker có biệt danh Wasabi đã lên tiếng cáo buộc camera Eufy của Anker có thể stream video không mã hóa thông qua đám mây. Bạn chỉ cần kết nối với một địa chỉ trên các máy chủ đám mây của Eufy bằng trình đa phương tiện miễn phía VLC Media Player là được!

Khi được hỏi, Anker thẳng thừng phủ nhận vấn đề. “Tôi có thể xác nhận rằng việc stream và xem các cảnh quay trực tiếp bằng một trình phát bên thứ ba như VLC là bất khả thi” - theo Brett White, một lãnh đạo mảng PR của Anker cho biết.

Cam kết về quyền riêng tư của Eufy

Nhưng TheVerge tuyên bố đó là lời nói dối trắng trợn. Tuần qua, họ đã liên tục xem được các cảnh quay trực tiếp từ 2 trong số các camera Eufy của chính mình, thông qua VLC Media Player, từ đầu kia đất nước - minh chứng cho thấy Anker có cách nào đó để vượt mã hóa và truy cập đến các camera được cho là “an ninh” của họ từ đám mây.

Tuy nhiên, cho đến thời điểm hiện tại, vẫn có một vài tin tốt: chưa có bằng chứng nào cho thấy lỗ hổng đã bị lợi dụng, và để có được địa chỉ stream video, bạn cần đăng nhập bằng một username và password nếu không website của Eufy sẽ chặn đường truyền (và TheVerge chắc chắn không bao giờ chia sẻ kỹ thuật thực hiện điều đó một cách công khai!).

Ngoài ra, vấn đề dường như chỉ thực hiện được với các camera đang hoạt động - tức là khi camera phát hiện được một chiếc xe hay vật thể nào đó băng qua, hoặc khi người chủ nhấn một nút bấm, thì VLC mới stream được.

Nhưng điều đáng nói ở đây là cách hành xử của Anker: họ dường như chẳng hề quan tâm đến chuyện kẻ xấu có thể tìm ra địa chỉ để xem camera an ninh - bởi địa chỉ này chủ yếu bao gồm số seri của camera mã hóa thông qua thuật toán Base64, thứ mà bạn có thể dễ dàng đảo ngược chỉ bằng một ứng dụng máy tính trực tuyến đơn giản.

Địa chỉ này còn bao gồm nhãn thời gian theo kiểu Unix mà bạn có thể dễ dạng tạo ra, một token mà máy chủ của Eufy dường như không thèm xác nhận (TheVerge đã đổi token của họ thành “arbitrarypotato” và vẫn xem được bình thường), cùng với một mã hex ngẫu nhiên gồm 4 số, tương đương 65.536 khả năng, và có thể dễ dàng đoán được thông qua kỹ thuật brute force.

“Đây rõ ràng không phải là cách thiết kế camera an ninh” - kỹ sư bảo mật Jacob Thompson của Mandiant nói. Đầu tiên, số seri không thay đổi, nên kẻ gian có thể tặng hoặc bán hoặc quyên góp camera và tiếp tục âm thầm xem các cảnh quay của nó được. Tiếp theo, các công ty không giữ bí mật số seri. Một số dán chúng ngay ngoài vỏ hộp mà họ bán ở cửa hàng - Eufy nằm trong số đó.

Xét khía cạnh tích cực thì số seri của Eufy dài đến 16 ký tự và không theo thứ tự tiến lên. “Bạn sẽ không thể đoán được số ID của một camera và bắt đầu truy cập vào nó được” - theo nhà tư vấn Dillon Franke của Mandiant Red Team, người gọi đây là một “cứu cánh bất ngờ” trong vấn đề này. “Nó không tệ như việc UserID là 1000, rồi bạn cứ thể thử tiếp 1001, 1002, 1003…”

Nhưng xét khía cạnh tiêu cực thì mọi thứ có thể tệ hơn tưởng tượng. Khi nhà nghiên cứu an ninh của Georgia Tech là Omar Alrawi tìm hiểu về các tiêu chuẩn nhà thông minh kém bảo mật vào năm 2018, anh phát hiện ra một số thiết bị thay thế địa chỉ MAC của chính chúng để tăng cường bảo mật - dù rằng một địa chỉ MAC chỉ dài 12 ký tự, và bạn thường có thể tìm ra 6 ký tự đầu tiên bằng cách tìm công ty sản xuất ra thiết bị đó.

Nhưng chúng ta cũng không biết số seri có thể bị rò rỉ bằng những con đường nào khác, hay liệu Eufy có vô tình cung cấp chúng cho bất kỳ ai yêu cầu hay không. “Đôi lúc có các hàm API trả về một số thông tin ID” - Franke nói. “Số seri hiện nay đã trở thành một thứ cần được giữ bí mật tuyệt đối, và tôi không cho rằng công ty này xem đó là chuyện quan trọng”

Thompson còn tự hỏi liệu có phương pháp tấn công tiềm năng nào khác không, khi mà camera Eufy không hoàn toàn được mã hóa: “Nếu kiến trúc của camera theo kiểu đó, kẻ tấn công có thể ra lệnh cho camera bắt đầu stream vào bất kỳ lúc nào, bất kỳ ai có quyền truy cập admin cũng có khả năng truy cập hạ tầng IT và xem camera của bạn” - anh cảnh báo. Thông tin được tiết lộ này khác một trời một vực so với tuyên bố của Anker, rằng các cảnh quay được “chuyển thẳng đến điện thoại của bạn - và chỉ có bạn mới có chìa khóa mà thôi”.

Nhân tiện, có những dấu hiệu đáng quan ngại khác cho thấy khả năng bảo mật của Anker có lẽ kém hơn rất nhiều so với quảng cáo. Toàn bộ drama nói trên bắt đầu khi nhà tư vấn an ninh thông tin Moore đăng tweet cáo buộc Eufy vi phạm nhiều hứa hẹn về bảo mật khác, bao gồm upload ảnh thumbnail (có cả mặt người) lên đám mây mà không xin phép, cũng như không xóa dữ liệu riêng tư được lưu trữ tại dây. Anker sau đó thừa nhận lỗi đầu tiên, nhưng biện hộ rằng đó chỉ là hiểu lầm mà thôi.

Kỹ sư Wasabi đăng tải tweet stream video từ camera Eufy

Điều cực kỳ đáng quan ngại nếu thật, là Moore khẳng định khóa mã hóa của Eufy đối với các đoạn video của camera quay được về cơ bản chỉ là một chuỗi văn bản thuần “ZXSecurity17Cam@“. Chuỗi này từng xuất hiện trong một repo GitHub từ năm 2019!

Anker không trả lời câu hỏi “có hay không” của TheVerge về việc có phải “ZXSecurity17Cam@“ là khóa mã hóa họ dùng?

Moore cũng không chia sẻ thông tin gì thêm. Ông trao đổi rằng chưa bình luận nhiều hơn được vì đã bắt đầu thủ tục pháp lý nhắm vào Anker.

Rõ ràng, với việc Anker bị phát giác là một kẻ dối trá trắng trợn, thật khó để tin tưởng bất kỳ điều gì công ty này lên tiếng từ nay về sau - nhưng với những khách hàng đang dùng camera an ninh Eufy của hãng, điều quan trọng là bạn phải biết những camera nào hoạt động theo cách giống và khác với trường hợp nêu trên, liệu sẽ có sự thay đổi nào không, và nếu có thì khi nào hãng mới cập nhật thay đổi. Trước đây, hãng Wyze - cũng là một công ty chuyên về camera an ninh - từng dính phốt mập mờ tương tự, và họ đã câm nín mặc kệ khách hàng trong suốt 3 năm trời! Hi vọng Anker không đi vào vết xe đổ này.

Một số khách hàng của Anker có lẽ không chấp nhận chờ đợi, hoặc mất sạch niềm tin vào hãng. “Nếu tôi đọc được tin này và có camera của họ trong nhà, tôi sẽ ngay lập tức tắt nó và ném nó đi, bởi tôi không biết ai có thể xem nó và ai không thể” - Alrawi nói.

Wasabi, kỹ sư bảo mật tham gia bóc phốt Eufy, cho biết đã tháo sạch camera Eufy trong nhà! “Tôi mua chúng vì tôi tin vào khả năng bảo mật của chúng” - anh nói.

Nếu đang sử dụng các camera Eufy trong danh sách tại đây, bạn tốt nhất nên chuyển chúng sang chế độ sử dụng HomeKit Secure Video của Apple để đảm bảo an toàn!

Theo VN review